Datenschutzbeauftragter

Alle Unternehmen ab 10 Mitarbeitern, die mit personenbezogenen Daten arbeiten, müssen laut Datenschutzgrundverordnung (DS-GVO) einen Datenschutzbeauftragten (DSB) bestellen.

Professioneller Datenschutz schafft Vertrauen bei Ihren Kunden, Lieferanten und Ihrem Personal, er verhindert Datenpannen und vermeidet teils empfindlich hohe Bußgelder und weitere Kosten.

Hierfür arbeitet CBC mit einem kompetenten externen Partner, der sich auf das Thema Datenschutz spezialisiert hat.

Vorteile des externen Datenschutzes gegenüber interner Bestellung:

- Geringere Kosten durch Einsparung von Weiterbildungskosten, keine Ausfallzeiten

- Neutralität und bessere Durchsetzbarkeit der erforderlichen Maßnahmen

- Höhere Verfügbarkeit u.a. durch Stellvertreter-Regelung

- Fokussierung auf Datenschutzaufgaben, kein Verzetteln durch andere Aufgaben/Doppelfunktion

Das Leistungsspektrum umfasst unter anderem:

- Erstellung aller erforderlichen Dokumente wie Verzeichnis von Verarbeitungstätigkeiten, technisch-organisatorische Maßnahmen, Datenschutzhandbuch

- Datenschutzschulung/-unterweisung

- Lfd. Datenschutzbetreuung/-beratung für u.a.

- Mitarbeiterdatenschutz

- Auftragsdatenverarbeitung

- Cloud-Anwendungen

- Mobile Endgeräte

- E-Mail und Internetnutzung am Arbeitsplatz

- Erstellung/Prüfung von Berechtigungskonzepten

- Erstellung von Datensicherheitskonzepten

- Vertragsgestaltung z.B. für Auftragsverarbeiter

- Ansprechpartner für Landesdatenschutzbehörden z.B. bei Prüfungen u/o Anfragen

- IT-Sicherheit in Kooperation mit CBC-Experten

Firewall Lösungen

- Firewall Hosting

- VPN Standortvernetzung

- Automatisierte Konfigurationssicherung

- Analyse Internetverkehr / Traffic

- Firewall-Patching und kontinuierliches Updaten für aktuellste Bedrohungsabwehr

- Monitoring der Angriffe auf das Firmennetzwerk

- Firmware Update

- AntiSpam/Content Filter

- Mail & Web Security Gateways

- Secure Remote Access

Hosting Security Maßnahmen

Zu den größten Security Herausforderungen von Unternehmen gehören heute der Schutz geschäftskritischer und personenbezogener Daten sowie die Sicherstellung der Compliance-Anforderungen. Wir stellen sicher, dass alle Informationen, Daten und IT-Services Ihres Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind. Dabei setzen wir auf ganzheitliche IT-Security-Strategien, um jederzeit technische Sicherheit und Informationssicherheit zu gewährleisten:

- DDoS Protection

- Physikalische Absicherung der Systeme

- Zugangskontrollen

- Intelligenter Feuerschutz

- Redundante Stromversorgung

- Redundante Anbindung an verschiedene zentrale Internet-Knoten

- Zertifizierte, Hochverfügbare Hardware

- 24×7 Monitoring der Systeme

- Regelmäßige Aktualisierung der System Hard und Software

- Netzwerkscans zur Identifikation von Schwachstellen

- Reporting von auffälligen Aktivitäten durch zentrale Log-Analyse

- Härtung von Systemen und Diensten

- Einführung von Multi-Faktor-Authentifizierung (MFA)

- Schutz der Daten durch Backup auf Disk und Tape

- Speichern der Backupdaten unveränderbar für 7 Tage (Immutable Backup)

- Unabhängige Remote Hosts zur Administration

Icinga Monitoring

- Icinga Consulting / Beratung und Implementierung

- Beschaffung und Installation geeigneter Hardware

- Installation und Konfiguration des Monitorings

- Integration in Helpdesk und Trouble Ticket Systeme

- Integration von Monitoring Clients

- Entwicklung geeigneter Eskalationsstrategien

- Schulung von Administratoren und Endanwendern

- Icinga Support

IT Security Trainings und Workshops

Wir bieten Ihnen ein umfangreiches Angebot an IT Security Trainings und Workshops.

Ob spezialisiertes IT Wissen oder Anwenderschulungen (z.B. Microsoft Office), ob für IT Administratoren oder Anwender, für größere Gruppen oder Einzelpersonen, bei Ihnen vor Ort oder in unserem Schulungsraum – sprechen Sie uns an und lassen Sie sich ein individuelles Angebot erstellen!

MSoD Security Maßnahmen

Zu den größten Security Herausforderungen von Unternehmen gehören heute der Schutz geschäftskritischer und personenbezogener Daten sowie die Sicherstellung der Compliance-Anforderungen. Wir stellen sicher, dass alle Informationen, Daten und IT-Services Ihres Unternehmens jederzeit geschützt sind.

Mit unserem umfassenden Managed-Security-Lösungen mit 24×7 Monitoring und Support durch unser hochqualifiziertes Personal bieten wir Ihnen umfassenden Schutz aus einer Hand, dazu gehören:

- Konfigurationssicherung von Systemen wie Switche, Firewalls

- Netzwerkscans zur Identifikation von Schwachstellen

- Penetrationstests (mit Partnern)

- Reporting von auffälligen Aktivitäten durch zentrale Log-Analyse

- Microsoft und 3rd Party Patchmanagement

- Zentrale Bereitstellung und Verwaltung einer Anti-Virus-Lösung (Webroot)

- Härtung von Systemen und Diensten (Server, Active Directory)

- Microsoft O365 Security » Einführung von Multi-Faktor-Authentifizierung (MFA)

- Fishing-E-Mail-Sensibilisierung (mit Test E-Mails)

- Schutz der Daten durch Backup auf Disk und Tape

Netzwerk / WLAN

- Schwachstellen Scan und Reporting

- Standortvernetzung

- Zugriffsberechtigungen/Sicherheitsmanagement

- Überwachung von Netzwerkkomponenten

- Bandbreitenmanagement

- Netzwerksegmentierung

- Performanceberichte & Analyseberichte

- Durchführung von Konfigurationssicherungen

- Protokollierung von Systemzugriffen

Penetrationstests

Lassen Sie in einem Penetrationstest Ihre IT-Sicherheit prüfen!

Hacker können durch diverse Schwachstellen in IT-Umgebungen einbrechen: Veraltete Systeme, fehlerhafte Konfigurationen oder unsichere IT-Systeme selbst erlauben es böswilligen Angreifern, in Unternehmen einzudringen und Schäden zu verursachen. Kommen Sie dem zuvor und lassen Sie im Rahmen eines Penetrationstests das Sicherheitsniveau Ihrer IT durch ausgewählte Angriffvektoren von außen prüfen.

Ein Penetrationstest offenbart, ob Ihre IT oder Ihre IT-Anwendungen grundsätzlich auf einem professionellen Sicherheitsniveau aufgesetzt bzw. entwickelt wurden. Aufbauend auf einer strukturierten, reproduzierbaren Vorgehensweise, analysieren wir Ihr Netzwerk aus der Sicht eines Angreifers: Wo lassen sich bei Ihnen Sicherheitsschwachstellen finden? Inwieweit können diese ausgenutzt werden, um weiter in Ihr Firmennetz einzudringen?

Nach Abschluss des Penetrationstests erhalten Sie einen Bericht, welcher neben der technischen Dokumentation auch eine Managementzusammenfassung enthält. Jede identifizierte Schwachstelle wird nach ihrem Risiko bewertet und priorisiert. Zusätzlich teilen wir Ihnen einen Lösungsvorschlag mit, wie sich die gefundenen Schwachstellen beheben lassen.

Penetrationstest – Ihre Vorteile:

- Identifizierung von Schwachstellen

- Risikogewichtete Bewertung

- Detaillierter Bericht

- Erhöhung der Sicherheit auf technischer und organisatorischer Ebene

- Bestätigung der IT-Sicherheit durch einen externen Dritten

- Zertifizierte Sicherheitsexperten

Schwachstellenanalyse

Schwachstellenscan

Wir bieten Ihnen umfangreiche Schwachstellenscans Ihrer IT-Systeme und Netzwerkkomponenten.Diese sind wichtig um:

- Schwachstellen in IT-Systemen und Netzwerkkomponenten systematisch schließen

- IT-Sicherheitsniveau weiterentwickeln

- Sicherheitsanforderungen durch Gesetze wie das BDSG und Standards und Normen wie PCI DSS, SOX oder ISO erfüllen

Key Features sind:

- Breite Abdeckung von Hard– und Software

- Scannen ohne Authentifizierung: Auffinden von Hosts und Schwachstellen

- Scannen mit Authentifizierung: Identifizierung von Fehlkonfigurationen, fehlenden Patches und Systemzuständen

- Identifizierung von Bedrohungen

- Flexibles Reporting

Veeam Disaster Recovery as a Service (DRaaS)

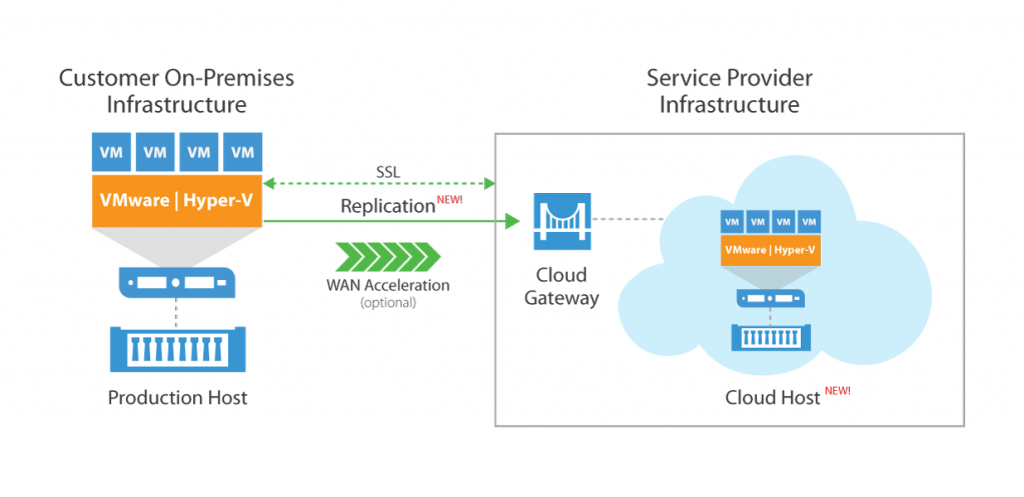

Veeam bietet DRaaS als Teil einer umfangreichen Availability-Strategie an, berücksichtigt dabei die Aspekte Virtualisierung und Speicherinvestitionen in Ihr Rechenzentrum und erweitert diese durch eine Hybrid-Cloud. Dank einer preiswerten und effizienten Image-basierten VM-Replikation und den weltweit führenden und besonders vertrauenswürdigen DRaaS-Providern lässt sich für ALLE Anwendungen (mit RTPO von weniger als 15 Minuten) ein echtes, Cloud-basiertes Disaster Recovery erreichen.

Die Lösung umfasst folgende Features:

- Einen Cloud-Host für DR mit CPU, RAM, Storage– und Netzwerkressourcenzuweisung von einem DRaaS-Provider

- Ein vollständiges Site-Failover an einen DR-Remotestandort mit nur wenigen Klicks über ein sicheres Webportal an jedem beliebigen Ort und ein teilweises Site-Failover, um sofort nur auf ausgewählte VM-Replikate zu wechseln

- Ein vollständiges und teilweises Failback, um den normalen Geschäftsbetrieb wiederherzustellen

- Integrierte Netzwerkerweiterungs-Appliances zur Vereinfachung der Netzwerkkomplexität und zur Aufrechterhaltung der Kommunikation mit und zwischen laufenden VMs, unabhängig vom physischen Standort

- 1-Click Failover Orchestrierung für die schnelle Ausführung und das Testen von Site-Failovern für eine Failover-Simulation ohne Unterbrechung des Produktivbetriebs

- Eine Anbindung über einen einzigen Port über eine sichere und zuverlässige SSL/TLS-Verbindung (Transport Layer Security/Secure Sockets Layer) zu einem Serviceprovider mit Datenverkehrverschlüsselung

- Mehrere Technologien zur Reduzierung des Datenverkehrs einschließlich einer integrierten WANBeschleunigung und Replikations-Seeding

WLAN-Ausleuchtung und WLAN-Konzepterstellung

Von der Planung, Konzeptionierung und Modernisierung über die optimale Installation und Konfiguration bis hin zur täglichen Überwachung und Betriebsführung decken die Leistungen der CBC WLAN Services den kompletten Lifecycle Ihrer WLAN-Infrastruktur ab. Die Basis bildet eine professionelle IST-Analyse, die sowohl On-Site als auch Offl-Site erfolgen kann.

Leistungsumfang CBC WLAN Survey:

- Ausleuchtung der Räumlichkeiten oder einer bestehenden WLAN-Infrastruktur zur Abdeckungsüberprüfung sowie Schwachstellenanalyse

- Nachweis der erreichten Signalstärken, Kanalinterferenzen und Rauschabstände

- Erstellung einer vollständigen Dokumentation inkl. grafischer Aufbereitung der Analyseergebnisse

- Erweiterung der Dokumentation mit Handlungsempfehlungen

- Planung und Konzeptionierung auf Basis Ihrer Anforderungen hinsichtlich Client-Dichte, Roaming, Gäste-Management etc.

- Detailplanung möglicher Wi-Fi-Montagepunkte und Anzahl an benötigten Access-Points

- Fachgerechte Montage und korrekte Einstellung der WLAN-Geräte (Modem, Router etc.)

- Inbetriebnahme, Konfiguration und Einstellung des WLAN mit lückenloser Netzabdeckung in Ihrer gewünschten Bandbreite

- Präzise Begrenzung der Funksignale auf Ihre Büros und Arbeitsflächen, um Missbrauch zu vermeiden

- Abschließende Überprüfung der neuen WLAN-Infrastruktur

Netzwerk (LAN/WAN)

- kosteneffiziente Netzwerkinfrastruktur

- Routing, Switching, Wireless LAN

- Ausschreibungsbegleitung und Projektierung

- vereinfachte Netzwerkverwaltung

- Anbindung mobiler Mitarbeiter

WLAN

- Planung und Implementierung von komplexen Netzwerk-Infrastrukturen nach Kundenbedürfnissen

- Implementierung, Monitoring & Reporting im Bereich HP und Meru Netzwerk Management

- Erstellung von Routing-Konzepten

- Durchführung von Hardware– und Netzwerkanalysen

Grundlage für jedes Unternehmen: Eine ganzheitliche IT Security Strategie nach Maß.

Zu den größten Security Herausforderungen von Unternehmen gehören heute der Schutz geschäftskritischer und personenbezogener Daten sowie die Sicherstellung der Compliance Anforderungen.

Wir stellen sicher, dass alle Informationen, Daten und IT Services Ihres Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind. Dabei setzen wir auf ganzheitliche IT Security Strategien um jederzeit technische Sicherheit und Informationssicherheit zu gewährleisten.

Mit unseren umfassenden Managed Security Lösungen mit 24×7 Monitoring und Support durch unser hochqualifiziertes Personal bieten wir Ihnen umfassenden Schutz aus einer Hand.